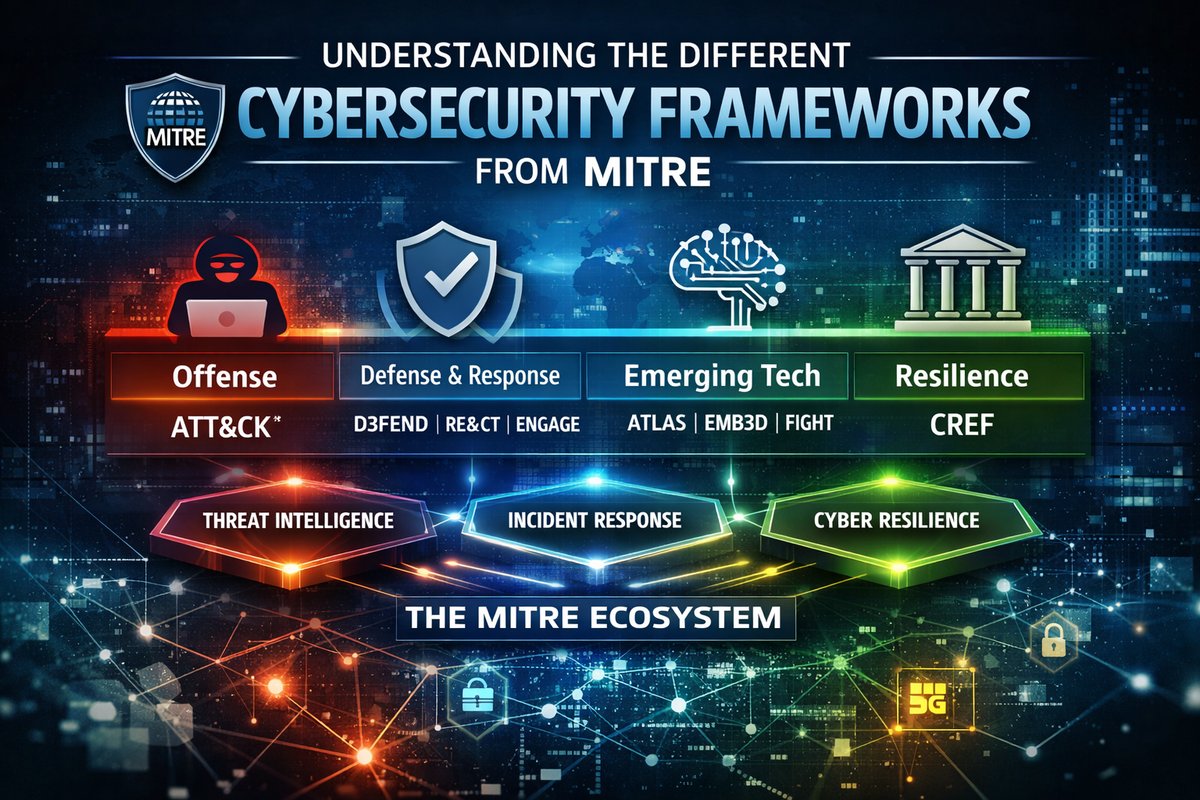

🛡️ Understanding the Different Cybersecurity Frameworks from MITRE

With the growing number of frameworks published by MITRE, it is easy to lose track of their respective purposes and how they relate to one another. In this post, I aim to clarify the role of each framework and explain how they fit together to support modern cyber defense, incident response, and resilience.

Read More