Une vulnérabilité affecte le protocole Netlogon Remote Protocol et permet une élévation de privilèges.

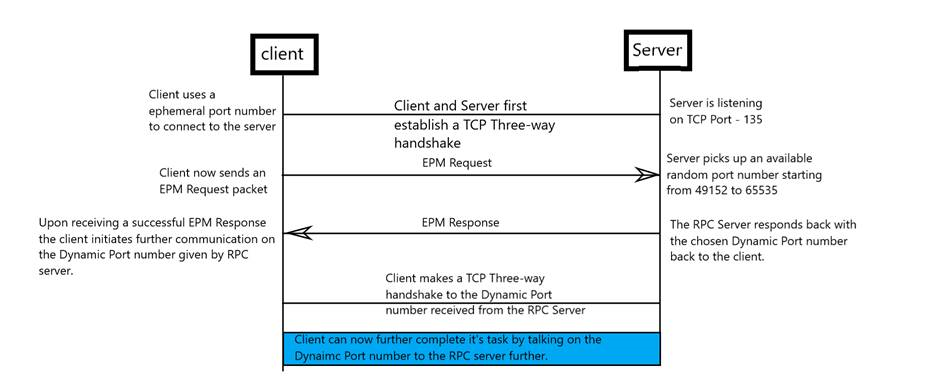

Le protocole distant Netlogon (également appelé MS-NRPC) est une interface RPC utilisée exclusivement par des appareils joints à des domaines. MS-NRPC inclut une méthode d’authentification et une méthode pour établir un canal sécurisé Netlogon. Ces mises à jour appliquent le comportement de client Netlogon spécifié afin d’utiliser un RPC sécurisé avec un canal sécurisé Netlogon entre les ordinateurs membres et les contrôleurs de domaine Active Directory (AD).

Si un utilisateur clique sur une pièce jointe malveillante, l’attaquant peut se retrouver administrateur de domaine. Quelques éclaircissements :

- L'attaquant peut devenir administrateur de domaine sans s'authentifier. L'attaquant n'a pas besoin d'un compte machine, mais seulement de la possibilité d'établir des connexions TCP avec le contrôleur de domaine.

- L'application du patch du 11 août à tous les DCs est suffisante pour arrêter cette voie d'exploitation pour devenir administrateur de domaine.

- Après l'application du correctif, il y a un risque résiduel si les connexions RPC Netlogon non sécurisées sont autorisées

Liens :

- Bulletin d'alerte Microsoft

- Common Vulnerabilities and Exposures (CVE-2020-1472)

- L'avis du CERT-FR

⚠️ Pensez à surveiller les évènements 5827, 5828,5829,5830 et 5831, ou utilisez ce script.