🚨 Une nouvelle attaque par phishing qui exploite les notification d'issues sur Github

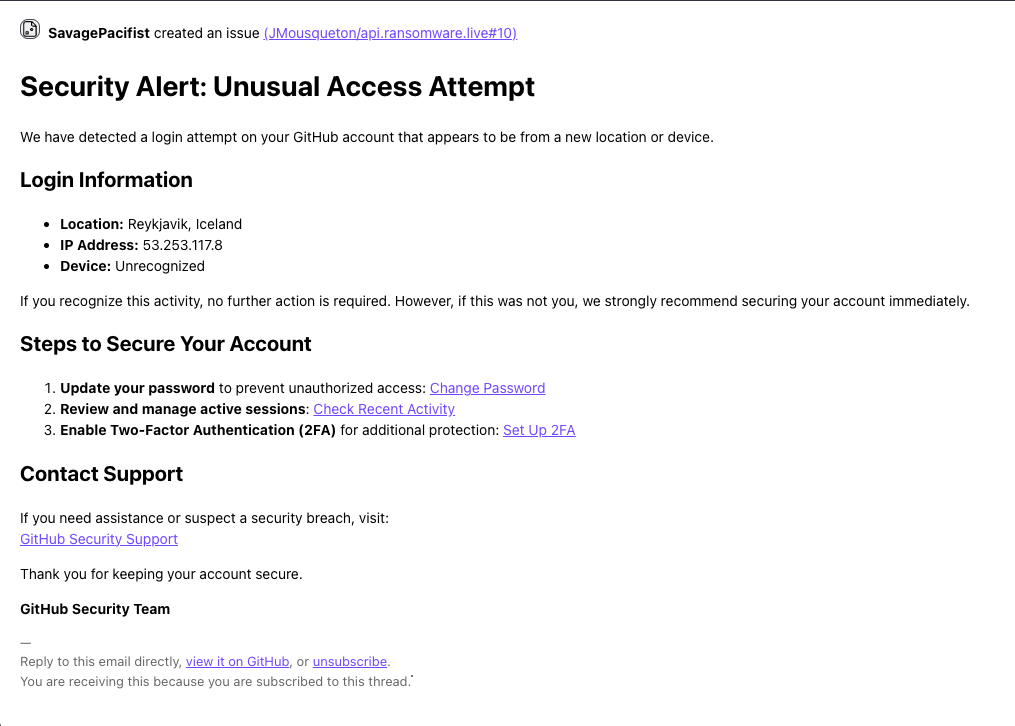

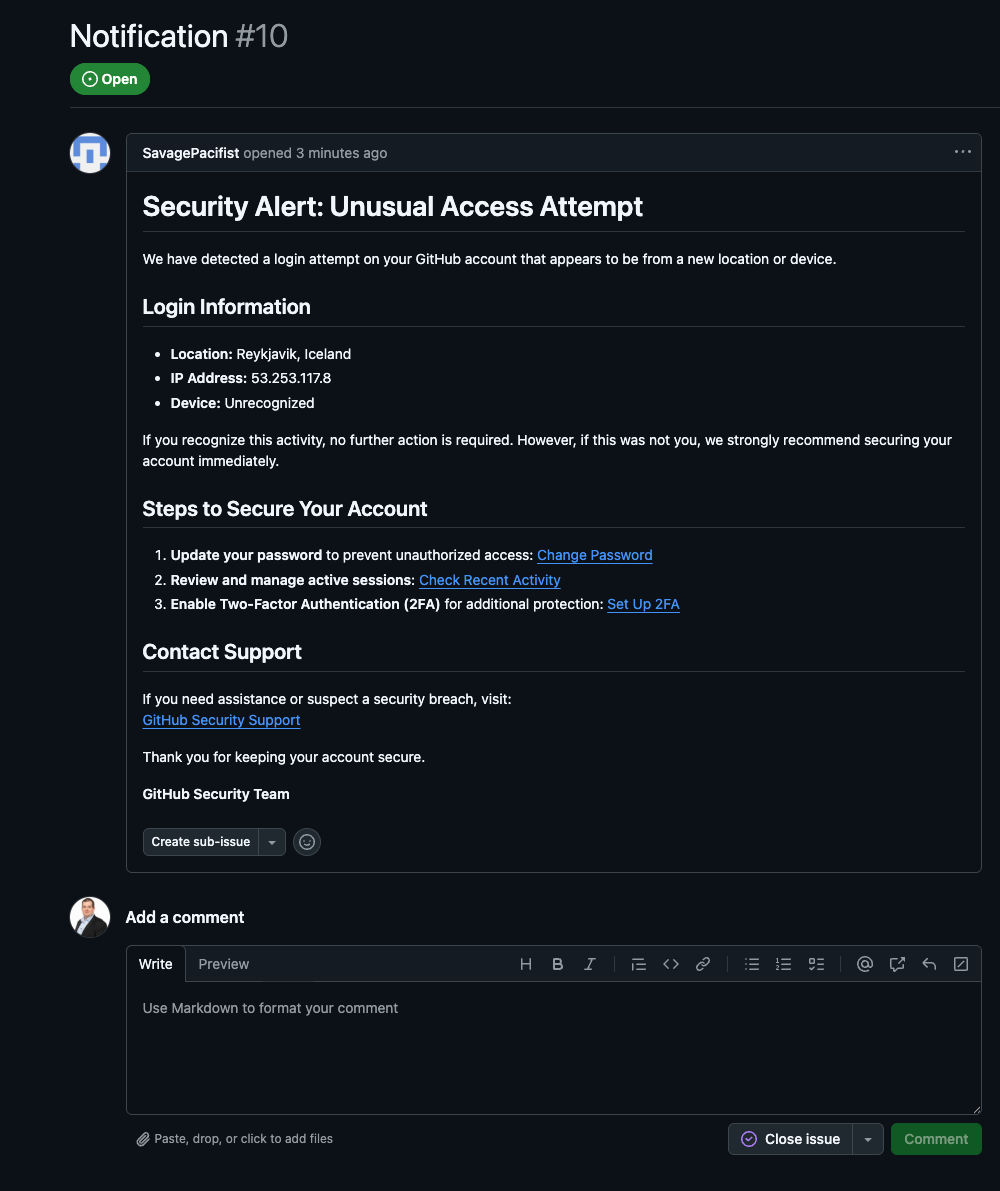

Une nouvelle attaque par phishing cible actuellement les utilisateurs de GitHub en exploitant les notifications d’issues. L’attaquant crée une issue sur GitHub, y insère des liens malveillants. Cela génère une notification par e-mail légitime de GitHub, donnant l’impression qu’une tentative de connexion suspecte a été détectée sur le compte de l’utilisateur.

Ce type d'attaque par phishing est particulièrement sournois car il exploite un mécanisme légitime de GitHub (les notifications d’issues) pour contourner les filtres de sécurité traditionnels et inciter à l’action par l'urgence d'une fausse alerte de sécurité.

🔥 Analyse de l'attaque :

- L'attaquant crée une issue sur un dépôt public en utilisant un titre alarmiste (ex: "Security Alert: Unusual Access Attempt").

- GitHub envoie une notification e-mail authentique à tous les abonnés du dépôt, ce qui ajoute une légitimité trompeuse au message.

- L'issue contient un lien malveillant qui semble être une URL GitHub OAuth légitime.

- En cliquant et en autorisant l'application, la victime accorde un accès étendu au compte GitHub, incluant :

- Suppression de dépôts (

delete_repo) 🚨 - Modification des workflows GitHub Actions (

workflow,write:workflow,update:workflow) ⚠️ - Lecture et écriture sur les discussions (

read:discussion,write:discussion) - Contrôle total sur les repositories privés et publics (

repo).

- Suppression de dépôts (

🔗 Le lien malvaillant :

https://github.com/login/oauth/authorize?client_id=[redacted]&redirect_uri=https://github-com-auth-secure-access-token.onrender.com/auth/callback&scope=repo%20user%20read:org%20read:discussion%20gist%20write:discussion%20delete_repo%20workflows%20workflow%20write:workflow%20read:workflow%20update:workflow⚠️ Impact potentiel :

- Suppression ou exfiltration de code source.

- Création de backdoors dans des repositories via des GitHub Actions malveillants.

- Espionnage d’organisations GitHub privées.

- Propagation d’attaques en ajoutant du code malveillant à des dépôts accessibles publiquement.

🛠️ Les modifications apportées si vous cliquez :

Voici les scopes OAuth GitHub, qui définissent les autorisations qu'un token ou une application peut avoir sur un compte ou une organisation GitHub :

repo: Contrôle total des dépôts privés.user: Accès en lecture aux informations du profil utilisateur.read:org: Accès en lecture aux informations d'organisation et aux équipes.read:discussion: Accès en lecture aux discussions.gist: Accès pour créer, lire et supprimer des Gists.write:discussion: Permission pour créer et modifier des discussions.delete_repo: Autorisation pour supprimer des dépôts. ⚠️workflow: Contrôle total sur les GitHub Actions workflows.write:workflow: Permission pour créer et modifier des workflows GitHub Actions.read:workflow: Accès en lecture aux workflows.update:workflow: Permission pour mettre à jour des workflows.

Bref si vous cliquez vous donnez les clefs 🗝️ de votre compte Github à l'attaquant.

✅ Mesures de protection :

- Vérifier la légitimité des notifications

- Ne jamais cliquer sur un lien dans un email sans vérifier la source.

- Se rendre directement sur GitHub et consulter la liste des issues.

- Vérifier les applications autorisées

- Aller sur GitHub Settings > Applications

- Dans "OAuth Applications", repérer toute application suspecte.

- Révoquer immédiatement toute application inconnue.

- Activer l’authentification forte (2FA)

- Configurer l'authentification à deux facteurs sur GitHub.

- Cela évite que des identifiants volés soient exploités.

- Auditer les logs de sécurité

- GitHub Security Logs permet de voir les accès récents.

- Identifier toute connexion suspecte.

- Sensibiliser ses équipes

- Partager l’information avec ses collègues.

- Mettre en place un process de signalement interne en cas de suspicion.

🛑 Que faire si vous avez cliqué ?

- Révoquer immédiatement l’application malveillante via GitHub Applications.

- Changer son mot de passe GitHub (surtout si l’attaque a compromis votre compte).

- Activer le 2FA si ce n’est pas déjà fait.

- Auditer les permissions et repositories pour voir s'il y a eu des modifications non autorisées.

- Informer GitHub Support pour qu'ils puissent réagir à ce type d’attaque.

📢 Conclusion

Cette attaque illustre comment des mécanismes légitimes (les issues GitHub et OAuth) peuvent être détournés à des fins malveillantes. La vigilance et l’éducation sont essentielles pour éviter ce genre de pièges. 🚀

Soyez prudents et sécurisez vos comptes GitHub ! 🔐