Le paysage de la cybersécurité évolue à un rythme effréné, et comprendre l’interaction entre les opérations de ransomware, les acteurs malveillants et l’évolution des campagnes n’a jamais été aussi crucial. Aujourd’hui, nous sommes ravis de mettre en avant la dernière mise à jour de l’une des ressources de renseignement sur les menaces open-source les plus complètes disponibles : la Ransomware Ecosystem Map de l’équipe Orange Cyberdefense CERT – World Watch.

Voir sur GitHub

Qu’est-ce que la Ransomware Ecosystem Map ?

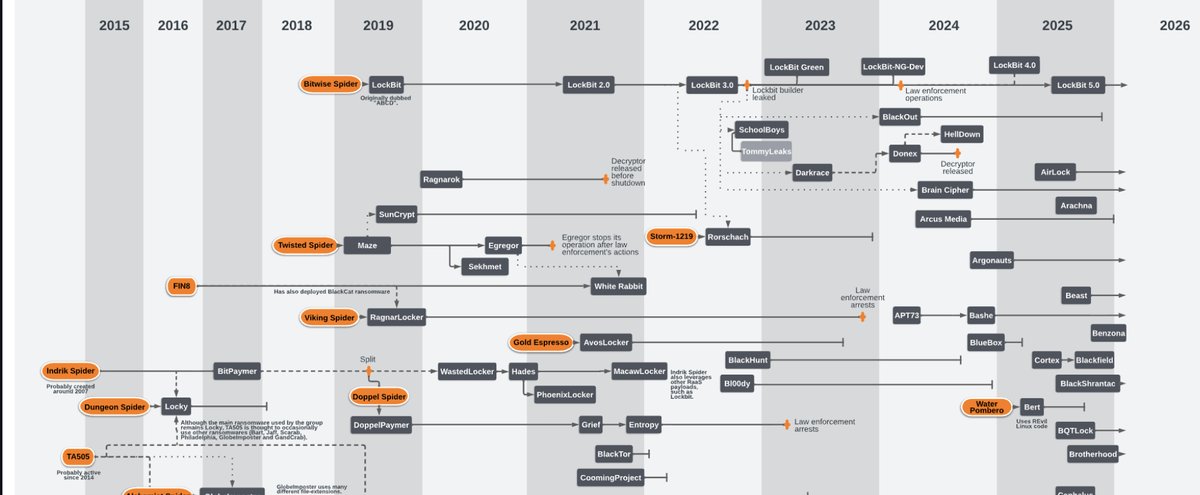

La Ransomware Ecosystem Map est une représentation visuelle et analytique des groupes de ransomware, de leurs variantes et des relations complexes et des chronologies qui les relient. Hébergé sur GitHub, ce projet suit plus de 300 familles de ransomware et acteurs associés de 2015 à 2026, aidant les défenseurs, analystes et chercheurs à comprendre un paysage des menaces vaste et parfois opaque.

Plutôt que de tenter de lister tous les groupes existants, la carte se concentre sur les associations et tendances significatives, mettant l’accent sur la pertinence et l’activité observée plutôt que sur une énumération exhaustive. L’équipe sélectionne les entrées en se basant sur la recherche interne, les données d’intervention sur incidents et des rapports externes corroborés, reconnaissant que l’attribution exacte en cybercriminalité reste complexe et fluide.

Quoi de neuf dans la Version 29 (Janvier 2026)

La version de janvier 2026 — Version 29 — apporte de nombreuses améliorations et ajouts, reflétant les derniers développements dans les opérations de ransomware :

Relations et modifications mises à jour

Plusieurs acteurs et variantes de ransomware précédemment catalogués ont été modifiés pour refléter des informations actualisées et des connexions affinées au sein de l’écosystème. Cela inclut des familles et alias largement observés tels que :

- Apos

- BlackSuit

- Cactus

- Dharma

- Embargo

- Hellokitty

- LukaLocker

- Nitrogen

- Phobos

- Radar

- Ransomed

- Thanos

Ces modifications améliorent la précision et le contexte des activités passées et en cours.

Nouveaux ajouts

La Version 29 introduit une vaste liste de nouveaux groupes de ransomware et étiquettes d’acteurs malveillants, dont beaucoup ont émergé ou gagné en notoriété entre 2024 et 2025. Les nouvelles entrées notables comprennent :

- Ailock (Juin 2025)

- Aware (Janvier 2026)

- Beast (Juillet 2025)

- BlackField (Octobre 2025)

- Coinbase Cartel (Septembre 2025)

- DarkLulz (Juin 2025)

- Dire Wolf (Mai 2025)

- Kraken (Février 2025)

- Lockbit 5.0 (Septembre 2025)

- VECT (Janvier 2026)

…et bien d’autres représentant un large spectre d’acteurs et de familles de code. Cette expansion souligne le dynamisme de l’activité ransomware et l’importance d’un suivi continu à des fins de défense et de recherche.

Pourquoi cette carte est importante

Les ransomwares restent l’une des principales menaces cybernétiques auxquelles les organisations sont confrontées dans le monde, impactant des secteurs allant de la santé aux infrastructures critiques. En centralisant les relations entre acteurs, alias et chronologies dans une seule ressource, la Ransomware Ecosystem Map aide à :

- Aux équipes de sécurité : comprendre la lignée et l’évolution des menaces

- Aux analystes de renseignement sur les menaces : contextualiser le comportement des attaquants

- Aux chercheurs : corréler les rapports publics avec les tendances observées

- Aux praticiens de l’intervention sur incidents : anticiper les tactiques et recoupements des acteurs

Comment accéder à la carte

La Ransomware Ecosystem Map est disponible gratuitement sur GitHub au format PDF et est mise à jour régulièrement par l’équipe Orange Cyberdefense World Watch. Le projet est maintenu en open-source et accueille les retours de la communauté ainsi que les rapports de problèmes pour une amélioration continue.

Commentaires

Publier le commentaire

Pas encore de commentaire. Soyez le premier à réagir !